目次

動作環境

サーバー: さくら 1G SSD

OS: CentOS 6.5

現象

最近サイバー攻撃があちこちから訊かれますねー。

直近だとスーパーのホームページがやられちゃったみたいです。

■ライフのWebサイト閲覧障害と関連が疑われる事象についてまとめてみた

http://d.hatena.ne.jp/Kango/20160220/1455989122

どうもクジラの肉を売っていた事が原因で狙われたみたいです。

現状も復旧できないようです・・・こわー4/26現在、復旧したようです。

さてさて、そんな事を調べているとおもしろそうな記事が合ったので見てました。

■さくらのVPSに来る悪い人を観察する その2

http://www.slideshare.net/ozuma5119/vps-28984029?next_slideshow=1

攻撃者に対してアンケートを取っちゃうとかいう試みが非常に面白かったです。

しかも回答あったところがなかなか秀逸です。

とまあ、頭からっぽでふわーと見てたのですが、

その中で、サーバーへ接続を試みるログが /var/log/secure に残ってるとい記事をみたので何気なく確認してみました。

不正アクセスの痕跡

さて、中身を確認してみます。

$ sudo cat /var/log/secure

・

・・

・・・

・・・・

ログの表示が終わらんのじゃが・・・

即、Control+Cでストップです。

そして、確認すると出るわ出るわの痕跡後・・・

ちなみにこんなヤツ↓

$ Failed password for root from 125.88.177.95 port 43774 ssh2

ええ・・・

root接続しようとしてるぅ・・・

しかも、どこのIPだよそれぇ

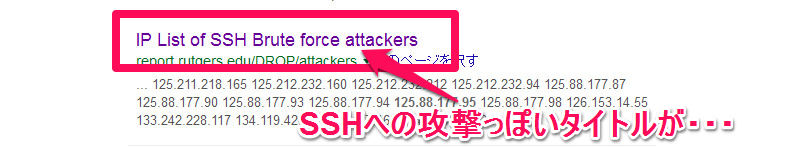

とうぜん検索してみる。

まあ、でないよねー・・・ん?

なんかでたー!

やっぱり攻撃かー!

試しに root でログインをしてみる。

どんだけアクセス試みられとるねん!

思わず関西弁が出てしまうくらい衝撃です。

一応、iptable の設定はしてあるので、アクセスはされてないみたいですね。

が、これは早急に対策をせねば!

rootでのログインを禁止する

まず /etc/ssh/sshd_config の記述を変更します。

$ sudo vi /etc/ssh/sshd_config

でファイルが開いたら、 /PermitRootLogin を入力して、位置を移動したら以下のように記述します。

# Authentication: #LoginGraceTime 2m #PermitRootLogin yes PermitRootLogin no #StrictModes yes #MaxAuthTries 6 #MaxSessions 10

PermitRootLogin を no にするとrootでの直接ログインができなくなります。

※ 一般ユーザが su で root になることはできます。

設定が終わったら再起動します。

$ sudo service iptables restart

これで、一時的には対応OKでしょうか。

もっとログを漁って見たら、他のユーザログインがあるかもしれないので、油断できません。

さいごに

自慢ではありませんが、当blogはそんなにすごいアクセスが有る訳でも、社会的主張をさけんでいる訳でもありません。

なのに狙われるっていうのは、もはやそういう時代なんだなーっと。

なんて、分かったような事を言ってみたり(頭からっぽ

では、こんなところで